- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Naposledy zmenené 2025-01-22 17:39.

A zraniteľnosť skener je a nástroj že bude skenovať a siete a systémov hľadám zraniteľnosti alebo nesprávne konfigurácie ktoré predstavujú bezpečnostné riziko.

Okrem toho, ktorý z nástrojov zraniteľnosti ste použili vo svojej sieti?

Najlepšie skenery zraniteľnosti siete

- SolarWinds Network Configuration Manager (BEZPLATNÁ SKÚŠKA)

- ManageEngine Vulnerability Manager Plus (BEZPLATNÁ SKÚŠKA)

- Paessler Network Vulnerability Monitoring s PRTG (BEZPLATNÁ SKÚŠKA)

- OpenVAS.

- Microsoft Baseline Security Analyzer.

- Vydanie komunity sieťového skenera sietnice.

Následne je otázkou, aké sú zraniteľnosti Ako ich identifikujete? Zraniteľnosť sú špecifické cesty, ktoré môžu agenti hrozieb využiť do útok na informačné aktívum. Môžu byť identifikované tým, že tím jednotlivcov s rôznym zázemím premýšľa o všetkých možných hrozbách a spôsoboch, ako je možné získať informácie.

Ako týmto spôsobom identifikujete hrozby a zraniteľné miesta v IT infraštruktúre?

Kľúčové akcie

- Pochopte bežné útoky. Útoky na a v rámci vašej siete prichádzajú v mnohých rôznych variantoch.

- Inventarizujte svoje zraniteľné miesta. Vytvorte úplný zoznam potenciálnych zraniteľností.

- Použite nástroje na skenovanie zraniteľností. Existuje mnoho nástrojov na kontrolu existujúceho stavu zabezpečenia vašej siete.

- Posúdiť riziká.

Aký je prvý krok pri vykonávaní hodnotenia bezpečnostných rizík?

The Prvý krok v posúdenie rizík Proces je priradiť hodnotu/váhu každému identifikovanému majetku, aby sme ho mohli klasifikovať s ohľadom na hodnotu, ktorú každé aktívum pridáva organizácii.

- Aký majetok musíme chrániť?

- Ako sú tieto aktíva ohrozené?

- Čo môžeme urobiť proti týmto hrozbám?

Odporúča:

Akú významnú úlohu zohrávajú ľudia v informačných systémoch?

Na najzákladnejšej úrovni je informačný systém (IS) súborom komponentov, ktoré spolupracujú pri riadení spracovania a ukladania údajov. Jeho úlohou je podporovať kľúčové aspekty chodu organizácie, ako je komunikácia, vedenie záznamov, rozhodovanie, analýza údajov atď

Kde môže dôjsť k chybnej konfigurácii zabezpečenia?

Nesprávna konfigurácia zabezpečenia sa môže vyskytnúť na akejkoľvek úrovni zásobníka aplikácií vrátane sieťových služieb, platformy, webového servera, aplikačného servera, databázy, rámcov, vlastného kódu a predinštalovaných virtuálnych strojov, kontajnerov alebo úložiska

Aký je trest v Indii za krádež majetku v počítačových dokumentoch alebo zdrojového kódu akéhokoľvek softvéru od akejkoľvek organizácie alebo iným spôsobom?

Vysvetlenie: Trest v Indii za krádež počítačových dokumentov, majetku alebo zdrojového kódu akéhokoľvek softvéru akejkoľvek organizácii, jednotlivcovi alebo akýmkoľvek iným spôsobom je 3 roky väzenia a pokuta Rs. 500 000

Ktorý je známy nástroj na vyhľadávanie zraniteľností?

Nástroj Nessus je značkový a patentovaný skener zraniteľnosti vytvorený spoločnosťou Tenable Network Security. Bol nainštalovaný a používaný miliónmi používateľov na celom svete na posúdenie zraniteľnosti, problémy s konfiguráciou atď

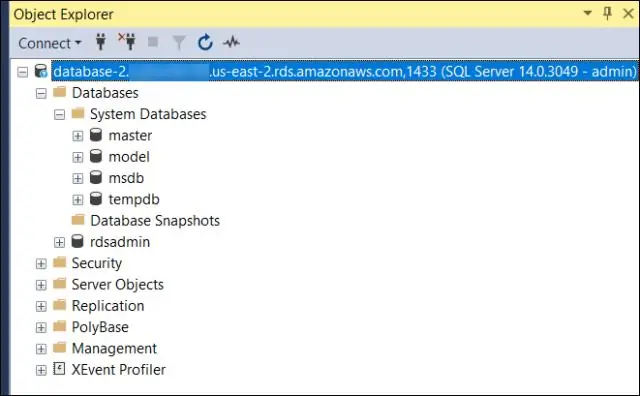

Ako môžete použiť uložené procedúry alebo spúšťače pre túto databázu?

Uloženú procedúru môžeme spustiť kedykoľvek chceme pomocou príkazu exec, ale spúšťač je možné spustiť len vtedy, keď sa spustí udalosť (vloženie, vymazanie a aktualizácia) v tabuľke, na ktorej je spúšťač definovaný. Uložená procedúra môže mať vstupné parametre, ale nemôžeme zadať parametre ako vstup spúšťaču