- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:52.

- Naposledy zmenené 2025-01-22 17:39.

Bezpečné smerovanie v sieťach ad hoc

Bezdrôtové siete ad hoc sú tiež náchylné do opakované útoky . V tomto prípade je možné autentifikačný systém zlepšiť a posilniť rozšírením protokolu AODV.

Tiež viete, čo sú opakované útoky a ako sa s nimi dá zaobchádzať?

A opakovaný útok nastáva, keď kyberzločinec odpočúva zabezpečenú sieťovú komunikáciu, odpočúva to a potom podvodne zdrží alebo znova odošle to nesprávne nasmerovať a prijímač do toho, čo robí a hacker chce.

Okrem vyššie uvedeného, ako funguje opakovaný útok? A replay útok je kategória siete útok pri ktorej útočník zistí prenos údajov a podvodne ho odloží alebo zopakuje. Oneskorenie alebo opakovanie prenosu údajov je vykonáva odosielateľ alebo škodlivý subjekt, ktorý zachytí údaje a znova ich odošle.

Len tak, je replay útok typom muža v strede útoku?

A opakovaný útok , tiež známy ako prehrávanie útok , má podobnosti s a muž -in-the- stredný útok . In opakované útoky , útočník zaznamená prevádzku medzi klientom a serverom a potom znova odošle pakety na server s malými zmenami v zdrojovej IP adrese a časovej pečiatke na pakete.

Ktoré overovacie informácie protokolu sú citlivé na útok typu sniffing a replay?

PAP (Heslo Autentifikačný protokol ) je veľmi slabý autentifikačný protokol . Používateľské meno a heslo odošle ako čistý text. Útočník, ktorý je schopný čuchať a Overenie proces môže spustiť jednoduchý opakovaný útok , od prehrávanie používateľské meno a heslo, pomocou ktorých sa prihlasujete.

Odporúča:

Aký význam má implementácia systému odolnosti voči chybám?

Dôležitosť implementácie systému tolerancie chýb. Odolnosť voči chybám v systéme je vlastnosť, ktorá umožňuje systému pokračovať vo svojej činnosti, aj keď dôjde k poruche na jednej časti systému. Systém môže pokračovať vo svojej činnosti na zníženej úrovni, namiesto toho, aby úplne zlyhal

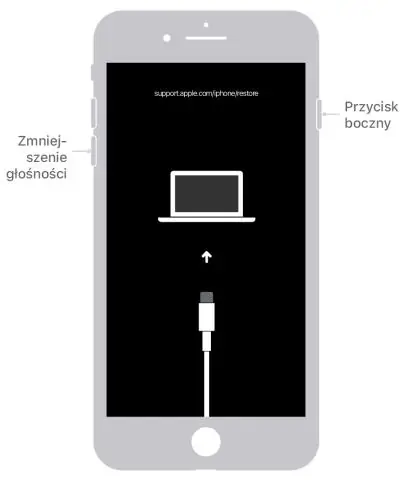

Ako resetujem svoj iPhone 4 bez prístupového kódu obmedzení?

4. Obnovte prístupový kód iPhone bez obmedzení pomocou služby iCloud Pomocou počítača prejdite na stránku icloud.com/find. Prihláste sa pomocou svojho Apple ID a hesla. Nájdite a kliknite na „Nájsť iPhone“. Kliknite na „Všetky zariadenia“. Kliknite na iPhone, ktorý chcete resetovať, a kliknite na „Vymazať iPhone“

Aké je použitie prístupového tokenu na Facebooku?

Prístupový token je nepriehľadný reťazec, ktorý identifikuje používateľa, aplikáciu alebo stránku a môže ho aplikácia použiť na uskutočnenie volaní rozhrania API grafu. Keď sa niekto pripojí k aplikácii pomocou prihlásenia na Facebook a schváli žiadosť o povolenia, aplikácia získa prístupový token, ktorý poskytuje dočasný a bezpečný prístup k rozhraniam Facebook API

Aké sú fázy kybernetického útoku?

Sedem fáz kybernetického útoku Prvý krok - prieskum. Pred spustením útoku hackeri najprv identifikujú zraniteľný cieľ a preskúmajú najlepšie spôsoby, ako ho zneužiť. Krok dva - zbrojenie. Tretí krok - Doručenie. Štvrtý krok – Využitie. Krok päť - Inštalácia. Krok šiesty – Príkaz a ovládanie. Siedmy krok – Opatrenie na dosiahnutie cieľa

Aký typ útoku je pretečenie vyrovnávacej pamäte?

Aké sú rôzne typy útokov na pretečenie vyrovnávacej pamäte? Útok pretečením zásobníka – Toto je najbežnejší typ útoku pretečenia vyrovnávacej pamäte a zahŕňa pretečenie vyrovnávacej pamäte v zásobníku hovorov*. Útok s pretečením haldy – tento typ útoku sa zameriava na údaje v oblasti otvorenej pamäte známej ako halda