- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:52.

- Naposledy zmenené 2025-01-22 17:39.

Lov hrozieb ponúka mnoho výhod, vrátane:

- Zníženie počtu porušení a pokusov o porušenie;

- Menšia útočná plocha s menším počtom útočných vektorov;

- Zvýšenie rýchlosti a presnosti odozvy; a.

- Merateľné zlepšenia bezpečnosti vášho prostredia.

Čo teda robia lovci hrozieb?

Cyber lovci hrozieb sú profesionáli v oblasti informačnej bezpečnosti, ktorí proaktívne a opakovane zisťujú, izolujú a neutralizujú pokročilé vyhrážky ktoré sa vyhýbajú automatizovaným bezpečnostným riešeniam. Cyber lovci hrozieb tvoria neoddeliteľnú súčasť rýchlo rastúcej kybernetiky hrozba spravodajský priemysel.

Okrem vyššie uvedeného, je proaktívny spôsob lovu útokov? Proaktívne Hrozba Poľovníctvo je proces proaktívne vyhľadávanie v sieťach alebo súboroch údajov s cieľom odhaliť a reagovať na pokročilé kybernetické hrozby, ktoré sa vyhýbajú tradičným bezpečnostným kontrolám založeným na pravidlách alebo podpisoch.

Tiež viete, ako začať s lovením hrozieb?

Ako vykonať lov na hrozbu

- Interné vs.

- Začnite správnym plánovaním.

- Vyberte tému na preskúmanie.

- Vypracujte a otestujte hypotézu.

- Zbierajte informácie.

- Usporiadajte údaje.

- Automatizujte rutinné úlohy.

- Získajte odpoveď na svoju otázku a naplánujte si postup.

Ktoré z nasledujúcich sú aspekty modelovania hrozieb?

Tu je 5 krokov na zabezpečenie vášho systému prostredníctvom modelovania hrozieb

- Krok 1: Identifikujte bezpečnostné ciele.

- Krok 2: Identifikujte aktíva a externé závislosti.

- Krok 3: Identifikujte dôveryhodné zóny.

- Krok 4: Identifikujte potenciálne hrozby a zraniteľné miesta.

- Krok 5: Zdokumentujte model hrozby.

Odporúča:

Ktoré z nasledujúcich zariadení je vstupné zariadenie?

Vo výpočtovej technike je vstupné zariadenie časť počítačového hardvérového vybavenia, ktoré sa používa na poskytovanie údajov a riadiacich signálov systému spracovania informácií, ako je počítač alebo informačné zariadenie. Príklady vstupných zariadení zahŕňajú klávesnice, myš, skenery, digitálne fotoaparáty a joysticky

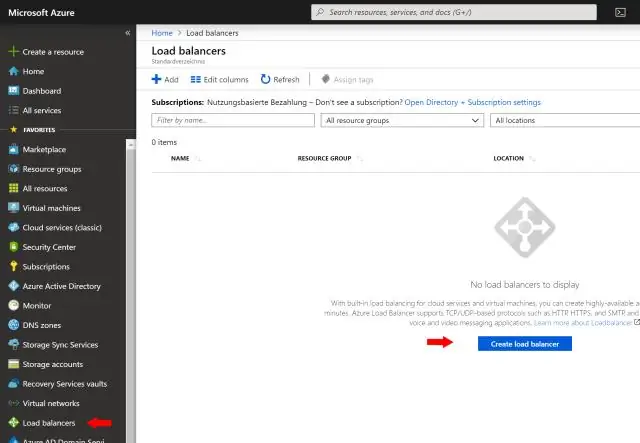

Ktoré z nasledujúcich sú typy vyrovnávania zaťaženia?

Typy vyrovnávania zaťaženia. Elastické vyrovnávanie záťaže podporuje nasledujúce typy vyrovnávačov záťaže: vyrovnávanie záťaže aplikácií, vyrovnávanie záťaže siete a klasické vyrovnávanie záťaže. Služby Amazon ECS môžu používať oba typy vyrovnávača zaťaženia. Aplikačné Load Balancery sa používajú na smerovanie prenosu HTTP/HTTPS (alebo vrstvy 7)

Ktoré z nasledujúcich nástrojov môžu vykonávať skenovanie portov?

Poďme preskúmať päť najpopulárnejších nástrojov na skenovanie portov používaných v oblasti infosec. Nmap. Nmap je skratka pre 'Network Mapper', je to najpopulárnejší vyhľadávač sietí a skener portov v histórii. Unicornscan. Unicornscan je po Nmape druhý najpopulárnejší bezplatný skener portov. Nahnevané skenovanie IP. Netcat. Zenmap

Ktoré z nasledujúcich sú dve hlavné kategórie dlhodobých spomienok?

Deklaratívna pamäť a procedurálna pamäť sú dva typy dlhodobej pamäte. Procedurálna pamäť pozostáva z toho, ako veci robiť. Deklaratívna pamäť pozostáva z faktov, všeobecných vedomostí a osobných skúseností

Ktoré dve z nasledujúcich možností sú výhodami sietí VPN?

Ale okrem úlohy vytvárania „súkromného rozsahu počítačovej komunikácie“má technológia VPN mnoho ďalších výhod: Vylepšená bezpečnosť. Diaľkové ovládanie. Zdieľajte súbory. Online anonymita. Odblokujte webové stránky a obíďte filtre. Zmeňte adresu IP. Lepší výkon. Znížiť náklady